C++实现MD5摘要算法加盐salt值

日期: 2020-12-13 分类: 跨站数据测试 1823次阅读

C++实现MD5摘要算法加盐salt值

1.信息摘要函数

1.1Hash函数

哈希函数就是能将任意长度的数据映射为固定长度的数据的函数。哈希函数返回的值被叫做哈希值、哈希码、散列,或者直接叫做哈希。

1.2消息摘要

将长度不固定的消息(message)作为输入参数,运行特定的Hash函数,生成固定长度的输出,这个输出就是Hash,也称为这个消息的消息摘要(Message Digest)

1.3信息摘要算法是hash算法的一种,具有以下特点:

①无论输入的消息有多长,计算出来的消息摘要的长度总是固定的,计算出的结果越长,一般认为该摘要算法越安全,MD5 128位 SHA-1 160位

②输入的消息不同,产生的消息摘要必不同,输入的消息相同,产生的消息摘要一定是相同的

③单向不可逆。

④消息摘要看起来是“随机的。这些比特看上去是胡乱的杂凑在一起的。可以用大量的输入来检验其输出是否相同,一般,不同的输入会有不同的输出,而且输出的摘要消息可以通过随机性检验。但是,一个摘要并不是真正随机的,因为用相同的算法对相同的消息求两次摘要,其结果必然相同;而若是真正随机的,则无论如何都是无法重现的。因此消息摘要是“伪随机的”。

⑤好的摘要算法,没有人能从中找到“碰撞”,虽然“碰撞”是肯定存在的。即对于给定的一个摘要,不可能找到一条信息使其摘要正好是给定的。或者说,无法找到两条消息,是它们的摘要相同。

1.4消息摘要的应用——数字签名

1.4.1数据的完整性

数据的完整性是指信宿接收到的消息一定是信源发送的信息,而中间绝无任何更改。

1.4.2信息的不可否认性

信息的不可否认性是指信源不能否认曾经发送过的信息

一般地,把对一个信息的摘要称为该消息的指纹或数字签名。数字签名是保证信息的完整性和不可否认性的方法。其实,通过数字签名还能实现对信源的身份识别(认证),即确定“信源”是否是信宿意定的通信伙伴。

数字签名应该具有唯一性,即不同的消息的签名是不一样的;同时还应具有不可伪造性,即不可能找到另一个消息,使其签名与已有的消息的签名一样;还应具有不可逆性,即无法根据签名还原被签名的消息的任何信息。这些特征恰恰都是消息摘要算法的特征,所以消息摘要算法适合作为数字签名算法。

数字签名方案是一种以电子形式存储消息签名的方法。一个完整的数字签名方案应该由两部分组成:签名算法和验证算法。一般地说,任何一个公钥密码体制都可以单独地作为一种数字签名方案使用。如RSA作为数字签名方案使用时,可以定义如下:

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qE8TaKD0-1607785105922)(images\20161029105448942.png)]](https://img-blog.csdnimg.cn/20201212230704805.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3UwMTE4NzAwMjI=,size_16,color_FFFFFF,t_70)

1.5RSA作为数字签名

RSA是非对称加密

概念:

公钥:给需要加密方

私钥:解密者自己留

密钥生成过程:

1:随机选择两个质数p、q,计算出 n=p x q

2:计算出不大于N与N互质的数的数量 f(n)=(p-1) x (q-1).

3:取e不大于f(n)且与f(n)互质的数.

4:计算出e x d mod f(n) = 1 时 d的值.

5:则(e,n)为公钥(d,n)为私钥

加密过程:

原文^e mod n = 密文

解密过程:

密文^d mod n = 原文

这种签名实际上就是用信源地私钥加密消息,加密后地消息即成了签体;而用对应地公钥进行验证,若公钥解密后的消息与原来的消息相同,则消息是完整的,否则消息不完整。它正好和公钥密码用于消息保密是相反的过程。因为只有信源才拥有自己地私钥,别人无法重新加密源消息,所以即使有人截获且更改了源消息,也无法重新生成签体,因为只有用信源的私钥才能形成正确地签体。同样信宿只要验证用信源的公钥解密的消息是否与明文消息相同,就可以知道消息是否被更改过,而且可以认证消息是否是确实来自意定的信源,还可以使信源不能否认曾将发送的消息。所以这样可以完成数字签名的功能

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rMzuPDDA-1607785105944)(images\662236-20180823173238402-2085730366.png)]](https://img-blog.csdnimg.cn/20201212230717988.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3UwMTE4NzAwMjI=,size_16,color_FFFFFF,t_70)

但这种方案过于单纯,它仅可以保证消息的完整性,而无法确保消息的保密性。而且这种方案要对所有的消息进行加密操作,这在消息的长度比较大时,效率使非常低的,主要原因在于公钥体制的加解密过程的低效性。所以这种方案一般不可取。

几乎所有的数字签名方案都要和快速高效的**摘要算法(Hash函数)**一起使用,当公钥算法与摘要算法结合起来使用时,便构成了一种有效地数字签名方案。

这个过程是:首先用摘要算法对消息进行摘要,然后在把摘要值用信源的私钥加密;接收方先把接收的明文用同样的摘要算法摘要,形成“准签体”,然后再把准签体与用信源的公钥解密出的“签体”进行比较,如果相同就认为消息是完整的,否则消息不完整。

这种方法使公钥加密只对消息摘要进行操作,因为一种摘要算法的摘要消息长度是固定的,而且都比较“短”(相对于消息而言),正好符合公钥加密的要求。这样效率得到了提高,而其安全性也并未因为使用摘要算法而减弱。

1.6 MD5信息摘要算法(不是加密算法)

MD5信息摘要算法(英语:MD5 Message-Digest Algorithm),一种被广泛使用的密码散列函数,可以产生出一个128位(16字节)的散列值(hash value),用于确保信息传输完整一致。MD5由美国密码学家罗纳德·李维斯特(Ronald Linn Rivest)设计,于1992年公开,用以取代MD4算法。这套算法的程序在 RFC 1321 标准中被加以规范。1996年后该算法被证实存在弱点,可以被加以破解,对于需要高度安全性的数据,专家一般建议改用其他算法,如SHA-2。2004年,证实MD5算法无法防止碰撞(collision),因此不适用于安全性认证,如SSL公开密钥认证或是数字签名等用途。

1.6.1原理

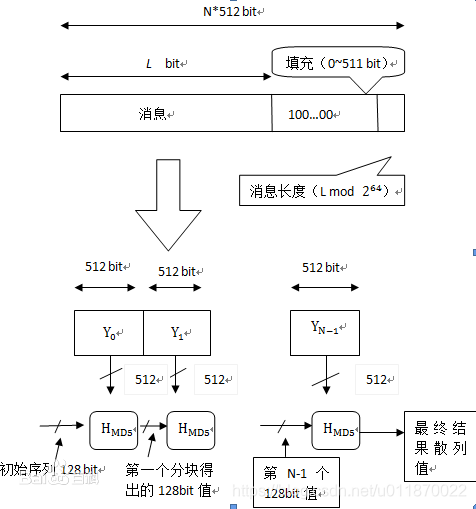

· MD5算法的原理可简要的叙述为:MD5码以512位分组来处理输入的信息,且每一分组又被划分为16个32位子分组,经过了一系列的处理后,算法的输出由四个32位分组组成,将这四个32位分组级联后将生成一个128位散列值。

总体流程如下图所示,每次的运算都由前一轮的128位结果值和当前的512bit值进行运算 。

1.6.2算法步骤

1.6.2.1按位补充数据

在MD5算法中,首先需要对信息进行填充,这个数据按位(bit)补充,要求最终的位数对512求模的结果为448。也就是说数据补位后,其位数长度只差64位(bit)就是512的整数倍。即便是这个数据的位数对512求模的结果正好是448也必须进行补位。补位的实现过程:首先在数据后补一个1 bit; 接着在后面补上一堆0 bit, 直到整个数据的位数对512求模的结果正好为448。总之,至少补1位,而最多可能补512位 [8] 。

1.6.2.2扩展长度

在完成补位工作后,又将一个表示数据原始长度的64 bit数(这是对原始数据没有补位前长度的描述,用二进制来表示)补在最后。当完成补位及补充数据的描述后,得到的结果数据长度正好是512的整数倍。也就是说长度正好是16个(32bit) 字的整数倍。

1.6.2.3初始化MD缓存器

MD5运算要用到一个128位的MD5缓存器,用来保存中间变量和最终结果。该缓存器又可看成是4个32位的寄存器A、B、C、D,初始化为 :

A : 01 23 45 67

B: 89 ab cd ef

C: fe dc ba 98

D: 76 54 32 10

1.6.2.4处理数据段

首先定义4个非线性函数F、G、H、I,对输入的报文运算以512位数据段为单位进行处理。对每个数据段都要进行4轮的逻辑处理,在4轮中分别使用4个不同的函数F、G、H、I。每一轮以ABCD和当前的512位的块为输入,处理后送入ABCD(128位) 。

1.62.5输出

信息摘要最终处理成以A, B, C, D 的形式输出。也就是开始于A的低位在前的顺序字节,结束于D的高位在前的顺序字节 。

1.6.3安全性分析

MD5相对MD4所作的改进:

1.6.3.1增加了第四轮。

1.6.3.2每一步均有唯一的加法常数。

1.6.3.3减弱第二轮中函数的对称性。

1.6.3.4第一步加上了上一步的结果,这将引起更快的雪崩效应(就是对明文或者密钥改变 1bit 都会引起密文的巨大不同)。

1.6.3.5改变了第二轮和第三轮中访问消息子分组的次序,使其更不相似。

1.6.3.6近似优化了每一轮中的循环左移位移量以实现更快的雪崩效应,各轮的位移量互不相同。

1.7MD5算法的缺点

MD5 算法自诞生之日起,就有很多人试图证明和发现它的不安全之处,即存在碰撞(在对两个不同的内容使用 MD5算法运算的时候,有可能得到一对相同的结果值)。2009年,中国科学院的谢涛和冯登国仅用了 的碰撞算法复杂度,破解了MD5的碰撞抵抗,该攻击在普通计算机上运行只需要数秒钟。

1.8MD5算法加盐

根据MD5的存在的缺点,为了加强MD5加密算法的安全性(本身是不可逆的),从而加入了新的算法部分即加盐值,加盐值是随机生成的一组字符串,可以包括随机的大小写字母、数字、字符,位数可以根据要求而不一样,使用不同的加盐值产生的最终密文是不一样的。由于使用加盐值以后的密码相当的安全,即便是你获得了其中的salt和最终密文,破解也是一个耗费相当多时间的过程,可以说是破解单纯MD5的好几倍。并且同一个明文在经过加盐(这个盐是随机的,不同的)后进行MD5算法产生的密文也是不同的。这就使得MD5算法的抗碰撞性得到大幅度增强。

2.MD5+盐的实现步骤

1).首先获取需要进行md5普摘要算法的明文text。

2).随机生成加盐值(可以由字母,数字,字符组成,位数可以自己决定,这里使用16位的字符串)salt字符串.

3)将生成的salt字符串追加到明文text中,得到组合的字符串 mergeText = text +salt。

4)使用md5普通摘要算法获取mergeText 的hash值得到一个32位的字符串decodeText。

5).将盐salt字符串的每个字符逐个插入到字符串decodeText是 i *3+1(i = 0,1,2,…16)的位置上,得到一个新的48位的字符串 decode。

6)最终的decode字符串就是所要的密文,位长为48个字符。

3.代码实现

这里主要借助已经使用C++实现的MD5算法类来实现MD5+盐的原理。

3.1产生盐值字符串的算法

/**

产生盐值字符串salt

*/

string EncryptUtil::createSalt()

{

//随机生成两个随机数

int num1 = rand() % 99999999;

int num2 = rand() % 99999999;

string salt = "";

//将这两个随机数转换为字符串后追加到salt中

salt.append(to_string(num1));

salt.append(to_string(num2));

//salt不够十六位就在后面加0

int len = salt.size();

if (len < 16) {

for (int i = 0; i < 16 - len; i++) {

salt.append("0");

}

}

return salt;

}

3.2获取md5普通摘要函数+盐值salt操作后的最终密文

/**

* 加盐MD5

* @param text : 需要进行加盐后摘要的text明文

* @return string:返回进行摘要算法后的字符串

*/

string EncryptUtil::encryptBySalt(const string& text) {

//产生盐值字符串salt

string salt = createSalt();

//将产生的salt追加到需要进行摘要的明文text中,得到由明文text和salt组成的字符串

string merge_str = text + salt;

//使用md5算法进行摘要计算得到相应的32位的密文

string encodeText = md5Hex(merge_str);

char cs [48];

//将32位的密文和产生的16位的salt进行重组形成新的48位的字符串。

//这里表示,在新的字符数组cs中,salt中的字符添加到cs字符数组中位置是i*3+1的位置,其它位置由摘要密文encodeText中的字符填充

for (int i = 0; i < 48; i += 3) {

cs[i] = encodeText[i / 3 * 2];

char c = salt[i / 3];

cs[i + 1] = c;

cs[i + 2] = encodeText[i / 3 * 2 + 1];

}

//将组合成的cs字符数组转化为字符串得到48位的加盐后形成的md5摘要密文

string code = "";

for (int i = 0; i < 48; i++)

{

code.append(1,cs[i]);

}

return code;

}

3.4校验加盐后是否和原文一致

/**

* 校验加盐后是否和原文一致

* @param text : 进行摘要算法的明文

* @param encryptText : 进行加盐摘要算法后的密文

* @return 如果加盐后和原明文text一致则返回true,否则返回false

*/

bool EncryptUtil::verify( string text, string encryptText) {

char md5Text[32];

char salt[16];

//首先将加盐后md5算法摘要得到的encryptText密文进行拆分成一个32位的普通md5摘要算法密文md5Text和一个16位的字符串salt。

//这里就是进行salt和md5摘要密文形成48位新的字符串encryptText时的逆向操作。encryptText中salt[i] = encryptText[ 3* i + 1], i = 0,1,2,...15

for (int i = 0; i < 48; i += 3) {

md5Text[i / 3 * 2] = encryptText[i];

md5Text[i / 3 * 2 + 1] = encryptText[i + 2];

salt[i / 3] = encryptText[i + 1];

}

//将拆分的16个随机字符串追salt加到明文text中

for (int i = 0; i < 16; i++)

{

text.append(1,salt[i]);

}

//使用md5摘要算法进行生成密文得到enCs2

string enCs2 = md5Hex(text);

//比较两个字符串相等,如果相等则返回true,只要有一个字符不相等就返回false

for (int i = 0; i < enCs2.size(); i++)

{

if (enCs2[i] != md5Text[i])

{

return false;

}

}

return true;

}

4.具体代码

其中MD5算法的实现引用了博客

除特别声明,本站所有文章均为原创,如需转载请以超级链接形式注明出处:SmartCat's Blog

下一篇: 银行分布式数据库改造方案实践与探索

精华推荐